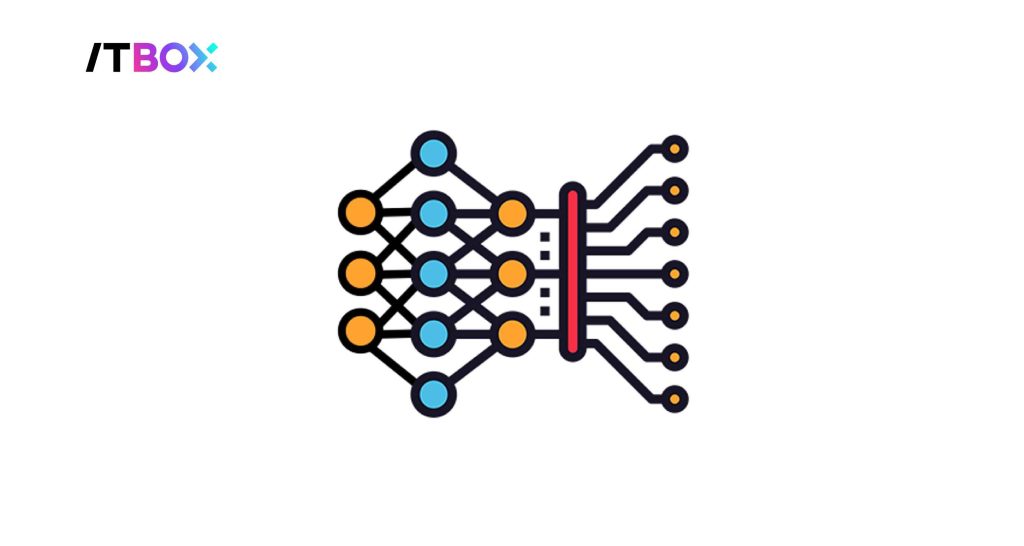

Neural Network: Machine Learning & Deep Learning Algorithms

Neural network, atau jaringan saraf tiruan, adalah algoritma yang meniru cara otak manusia memproses informasi. Dalam pemrosesan data, neuron bekerja dengan menerima input, mengolahnya melalui berbagai lapisan (layers), dan menghasilkan output berupa prediksi atau keputusan. Kamu akan melihat bagaimana kecerdasan buatan ini menggunakan fungsi aktivasi untuk memproses sinyal yang kompleks, mirip dengan cara otak menghubungkan […]

Neural Network: Machine Learning & Deep Learning Algorithms Read More »