Bosan denger berita perusahaan besar kena hack? Nah, supaya bisnis kamu gak jadi korban selanjutnya, kamu perlu melakukan Vulnerability Assessment dan Penetration Testing.

Kedua metode ini kayak “pawang” yang bisa mengusir semua hacker jahat dari sistem komputer kamu. Dengan begitu, kamu bisa fokus mengembangkan bisnis tanpa harus khawatir data-datamu bocor ke mana-mana. Yuk simak artikel ini untuk informasi lebih lanjut!

Daftar Isi Artikel

TogglePengertian dan Konsep Dasar Vulnerability Assessment dan Penetration Testing

Vulnerability assessment dan penetration testing adalah dua kegiatan yang saling melengkapi dalam menjaga keamanan sistem. Vulnerability assessment memberikan gambaran umum tentang kerentanan yang ada.

Sedangkan penetration testing menguji secara langsung efektivitas dari sistem keamanan. Dengan melakukan kedua kegiatan ini secara teratur, organisasi dapat mengurangi risiko serangan siber dan melindungi aset digital mereka.

Baca Juga: Mengembangkan Keahlian Melalui Training Cyber Security Terbaik

Apa itu Vulnerability Assessment?

Vulnerability assessment adalah proses mengidentifikasi kerentanan atau celah keamanan dalam suatu sistem atau jaringan. Ini melibatkan pemindaian menyeluruh terhadap infrastruktur IT untuk menemukan kelemahan dalam perangkat lunak, perangkat keras, konfigurasi, dan proses yang dapat dieksploitasi oleh penyerang.

Peran vulnerability assessment adalah untuk mengidentifikasi kerentanan keamanan sebelum mereka dapat dieksploitasi oleh pihak yang tidak berwenang. Dengan mengidentifikasi kerentanan ini, organisasi dapat mengambil tindakan untuk mengurangi risiko dan meningkatkan keamanan sistem.

Pengertian Penetration Testing

Penetration testing adalah proses simulasi serangan siber terhadap suatu sistem atau jaringan. Tes ini dilakukan untuk mengidentifikasi kelemahan yang dapat dimanfaatkan oleh penyerang untuk masuk ke dalam sistem dan mengakses data sensitif.

Penetration tester akan bertindak seperti penyerang yang sebenarnya, mencoba berbagai teknik untuk mengeksploitasi kerentanan yang telah diidentifikasi dalam vulnerability assessment.

Tujuannya adalah untuk mengukur efektivitas dari sistem keamanan yang ada dan mengidentifikasi langkah-langkah tambahan yang perlu diambil untuk mencegah serangan yang sebenarnya.

Jenis-Jenis Vulnerability Assessment

Untuk mendapatkan hasil yang lebih spesifik dan efektif, vulnerability assessment seringkali dikategorikan berdasarkan target pemindaian nya. Berikut adalah beberapa jenis vulnerability assessment yang umum dilakukan:

1. Network-Based Scans

Network-based scans berfokus pada infrastruktur jaringan secara keseluruhan. Pemindaian ini bertujuan untuk mengidentifikasi kerentanan pada perangkat jaringan seperti router, switch, firewall, dan server.

Tujuannya adalah untuk memastikan bahwa jaringan komputer terlindungi dari akses yang tidak sah dan serangan siber. Contoh kerentanan yang sering ditemukan dalam network-based scans adalah konfigurasi yang lemah, layanan yang tidak perlu, dan kerentanan pada sistem operasi.

2. Host-Based Scans

Host-based scans lebih spesifik, yaitu memindai sistem operasi dan aplikasi yang berjalan pada setiap perangkat. Pemindaian ini mengidentifikasi kerentanan pada tingkat sistem operasi, perangkat lunak, dan konfigurasi.

Contoh kerentanan yang sering ditemukan dalam host-based scans adalah patch yang belum terpasang, konfigurasi firewall yang lemah, dan kelemahan pada aplikasi yang terinstal.

3. Wireless Network Scans

Dengan semakin populernya jaringan nirkabel, wireless network scans menjadi semakin penting. Pemindaian ini mengidentifikasi kerentanan pada jaringan nirkabel seperti Wi-Fi, termasuk akses titik yang tidak aman, enkripsi yang lemah, dan intrusi dari luar.

Tujuannya adalah untuk melindungi data sensitif yang ditransmisikan melalui jaringan nirkabel dari penyadapan dan serangan lainnya.

4. Database Scans

Database scans berfokus pada sistem manajemen basis data (database management system/DBMS). Pemindaian ini mengidentifikasi kerentanan pada database seperti SQL injection, konfigurasi yang lemah, dan akses yang tidak sah.

Tujuannya adalah untuk melindungi data sensitif yang tersimpan dalam database dari kebocoran dan kerusakan.

5. Application Scans

Application scans memindai aplikasi web dan aplikasi lainnya untuk mengidentifikasi kerentanan seperti cross-site scripting (XSS), SQL injection, dan remote code execution.

Tujuannya adalah untuk memastikan bahwa aplikasi yang digunakan oleh organisasi aman dari serangan yang dapat menyebabkan kebocoran data atau disrupsi layanan.

Cara Kerja Vulnerability Assessment

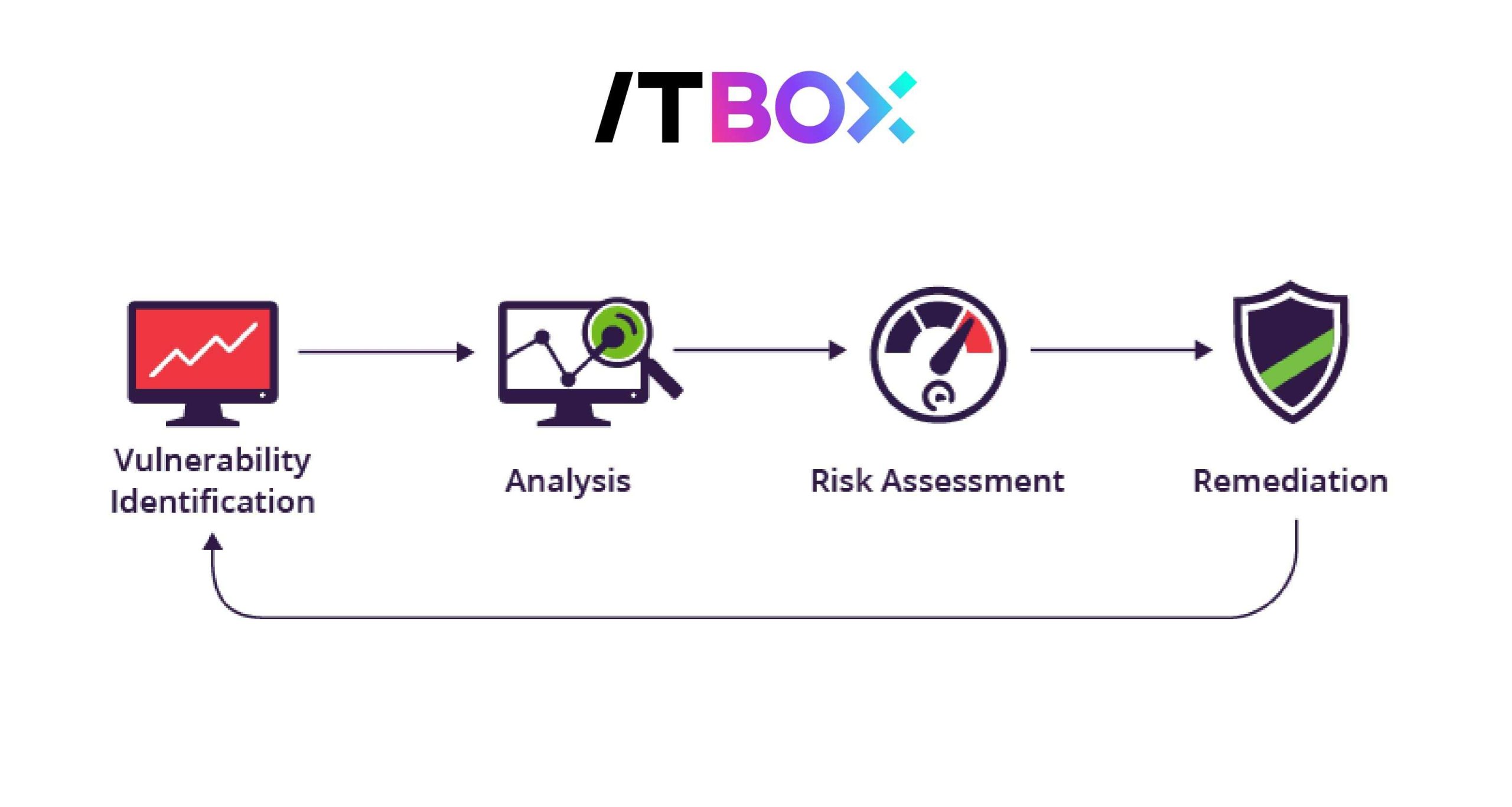

Vulnerability assessment bukanlah proses sekali jadi. Ini adalah proses yang berkelanjutan yang harus dilakukan secara berkala untuk mengantisipasi ancaman siber yang terus berkembang. Proses ini sangat penting untuk melindungi aset digital organisasi dari serangan siber.

Bagaimana Vulnerability Assessment Dilakukan?

Secara umum, proses vulnerability assessment melibatkan lima tahapan, berikut ini penjelasan lebih lanjut:

- Perencanaan:

- Identifikasi aset: Menentukan sistem, jaringan, dan aplikasi yang akan diuji.

- Penentuan lingkup: Mendefinisikan batas dari pengujian, termasuk jenis kerentanan yang akan dicari.

- Pilihan alat: Memilih alat pemindaian yang sesuai dengan kebutuhan.

- Pemindaian:

- Pengumpulan data: Mengumpulkan informasi tentang sistem yang diuji, seperti daftar perangkat, sistem operasi, dan aplikasi yang terpasang.

- Pemindaian otomatis: Menggunakan alat pemindaian untuk mencari kerentanan yang diketahui berdasarkan database kerentanan yang telah ada.

- Pemindaian manual: Melakukan pengujian manual untuk menemukan kerentanan yang mungkin tidak terdeteksi oleh alat otomatis.

- Analisis:

- Evaluasi hasil: Menganalisis hasil pemindaian untuk mengidentifikasi kerentanan yang paling kritis.

- Penilaian risiko: Menilai tingkat risiko dari setiap kerentanan berdasarkan probabilitas eksploitasi dan dampak potensial.

- Prioritas: Mengurutkan kerentanan berdasarkan tingkat resikonya untuk menentukan tindakan perbaikan yang paling mendesak.

- Pelaporan:

- Penyusunan laporan: Menyusun laporan yang detail tentang kerentanan yang ditemukan, tingkat risiko, dan rekomendasi perbaikan.

- Distribusi laporan: Mendistribusikan laporan kepada pihak-pihak yang bertanggung jawab untuk melakukan tindakan perbaikan.

- Remediasi:

- Perbaikan: Melakukan perbaikan terhadap kerentanan yang telah diidentifikasi, seperti menginstal patch keamanan, mengubah konfigurasi, atau menghapus perangkat lunak yang tidak diperlukan.

- Verifikasi: Memverifikasi bahwa perbaikan telah berhasil dilakukan dan kerentanan tidak lagi ada.

Tools dan Teknik yang Digunakan dalam Vulnerability Assessment

Ada banyak alat dan teknik yang dapat digunakan dalam vulnerability assessment. Beberapa di antaranya adalah:

- Alat pemindaian otomatis:

- Nessus: Salah satu alat pemindaian yang paling populer, mampu mengidentifikasi ribuan kerentanan.

- OpenVAS: Alat pemindaian open-source yang kuat dan fleksibel.

- Nmap: Alat untuk melakukan port scanning dan layanan deteksi.

- Teknik pengujian manual:

- Penetration testing: Simulasi serangan siber untuk menguji efektivitas langkah-langkah keamanan.

- Social engineering: Mengeksploitasi kelemahan manusia untuk mendapatkan akses yang tidak sah.

- Web application testing: Mengidentifikasi kerentanan pada aplikasi web, seperti SQL injection dan cross-site scripting.

Manfaat Vulnerability Assessment

Vulnerability assessment adalah investasi yang sangat penting bagi setiap organisasi, terutama di era digital saat ini. Dengan mengidentifikasi kerentanan secara proaktif, organisasi dapat mencegah serangan siber yang dapat menyebabkan kerugian finansial dan reputasi yang signifikan.

Manfaat Utama Vulnerability Assessment

1. Identifikasi Kerentanan Secara Proaktif: Salah satu manfaat paling utama dari vulnerability assessment adalah kemampuannya untuk mengidentifikasi kerentanan sebelum mereka dapat dieksploitasi oleh penyerang. Dengan menemukan titik lemah dalam sistem, organisasi dapat mengambil tindakan perbaikan sebelum terjadi insiden keamanan.

2. Peningkatan Keamanan Siber: Vulnerability assessment adalah langkah kunci dalam membangun postur keamanan siber yang kuat. Dengan mengidentifikasi dan memperbaiki kerentanan, organisasi dapat meningkatkan keamanan data dan sistem informasi secara keseluruhan.

3. Pencegahan Serangan Siber: Serangan siber seringkali memanfaatkan kerentanan yang tidak diketahui atau tidak diperbaiki. Dengan melakukan vulnerability assessment secara teratur, organisasi dapat mencegah serangan seperti injection attacks, cross-site scripting, dan denial-of-service attacks.

Keuntungan bagi Organisasi

1. Efisiensi Biaya dalam Jangka Panjang: Meskipun vulnerability assessment memerlukan investasi awal, namun dalam jangka panjang, hal ini dapat menghindari biaya yang jauh lebih besar akibat kebocoran data, downtime sistem, dan kerusakan reputasi.

2. Meningkatkan Kepercayaan Pelanggan: Pelanggan semakin sadar akan pentingnya keamanan data. Dengan menunjukkan komitmen terhadap keamanan informasi melalui vulnerability assessment, organisasi dapat meningkatkan kepercayaan pelanggan dan memperkuat hubungan bisnis.

Perbedaan Penetration Testing dan Vulnerability Assessment

Vulnerability assessment dan penetration testing adalah dua istilah yang sering digunakan dalam konteks keamanan siber. Meskipun keduanya bertujuan untuk mengidentifikasi kelemahan dalam sistem, namun keduanya memiliki pendekatan dan tujuan yang berbeda.

Definisi dan Tujuan

- Vulnerability Assessment: Proses sistematis untuk mengidentifikasi kerentanan atau celah keamanan dalam suatu sistem atau jaringan. Tujuannya adalah untuk memberikan gambaran menyeluruh tentang kerentanan yang ada dan tingkat risiko yang terkait.

- Penetration Testing: Simulasi serangan siber terhadap sistem atau jaringan untuk menguji efektivitas langkah-langkah keamanan yang telah diterapkan. Tujuannya adalah untuk menemukan dan mengeksploitasi kerentanan yang dapat dimanfaatkan oleh penyerang.

Kapan Menggunakan Masing-Masing?

- Vulnerability Assessment:

- Tahap awal: Untuk mengidentifikasi kerentanan sebelum melakukan konfigurasi atau pengembangan sistem.

- Secara berkala: Untuk memantau perubahan dalam lingkungan dan menemukan kerentanan baru.

- Sebelum perubahan besar: Untuk menilai dampak dari perubahan pada keamanan sistem.

- Penetration Testing:

- Setelah vulnerability assessment: Untuk memverifikasi temuan vulnerability assessment dan menguji efektivitas langkah-langkah perbaikan.

- Sebelum peluncuran produk atau layanan baru: Untuk memastikan keamanan sebelum dirilis ke publik.

- Sebagai bagian dari program pengujian keamanan yang komprehensif.

Perbedaan Penetration Testing dan Vulnerability Assessment

Perbedaan utama antara Vulnerability Assessment dan Penetration Testing terletak pada fokus, metode, hasil, dan tujuan dari kedua pendekatan tersebut. Vulnerability Assessment lebih berfokus pada mengidentifikasi kerentanan dalam sistem dengan menggunakan pemindaian otomatis dan analisis manual.

Hasil dari proses ini adalah daftar kerentanan beserta tingkat risikonya, yang bertujuan untuk mencegah serangan. Di sisi lain, Penetration Testing fokus pada mengeksploitasi kerentanan dengan melakukan simulasi serangan secara manual.

Proses ini menghasilkan laporan tentang serangan yang berhasil dilakukan serta dampaknya, yang digunakan untuk mengukur efektivitas langkah-langkah keamanan yang sudah diterapkan.

Studi Kasus

- Perusahaan E-commerce:

- Vulnerability assessment: Melakukan pemindaian pada aplikasi web untuk mengidentifikasi kerentanan seperti SQL injection dan cross-site scripting.

- Penetration testing: Mencoba mengeksploitasi kerentanan yang ditemukan untuk melihat apakah penyerang dapat mengakses data pelanggan.

- Lembaga Keuangan:

- Vulnerability assessment: Memindai jaringan internal untuk menemukan konfigurasi yang lemah dan sistem operasi yang tidak terpatch.

- Penetration testing: Mensimulasikan serangan phishing untuk menguji kesadaran keamanan karyawan.

Kesimpulan dan Rekomendasi

Vulnerability assessment dan penetration testing adalah dua komponen penting dalam program keamanan siber yang komprehensif.

Vulnerability assessment memberikan gambaran umum tentang keamanan sistem, sedangkan penetration testing menguji secara langsung efektivitas langkah-langkah keamanan yang telah diterapkan.

Dengan menggabungkan kedua metode ini, organisasi dapat mengidentifikasi, memperbaiki, dan mencegah serangan siber secara efektif.

Tingkatkan Keamanan Siber Kamu dengan Kursus Cyber Security Online dari ITBOX

Ingin jadi garda terdepan dalam melindungi dunia digital? Kursus Cyber security Online dari ITBOX adalah solusinya! Dapatkan pemahaman mendalam tentang vulnerability assessment dan penetration testing melalui modul-modul interaktif dan praktek langsung.

Tingkatkan kemampuan kamu dalam mengidentifikasi dan mengatasi ancaman siber. Dengan Kursus Cyber Security Online dan Belajar Pengenalan IOS Penetration Testing di ITBOX, Kenapa harus ITBOX?

- Bisa dilakukan dimana saja karena belajar sendiri melalui video

- Video pembelajaran yang lebih proper dan mudah dimengerti

- Tersedia saran forum untuk diskusi

- Khusus bagi yang mengambil paket complete, akan mendapatkan fasilitas konsultasi 1 bulan 1x

Tunggu apalagi? Ayo segera daftar kan diri kamu di ITBOX sekarang, raih karir impian dan jadilah ahli Cyber Security!