Kenali Penyebab Data Breach: Pengertian & Cara Menghindarinya

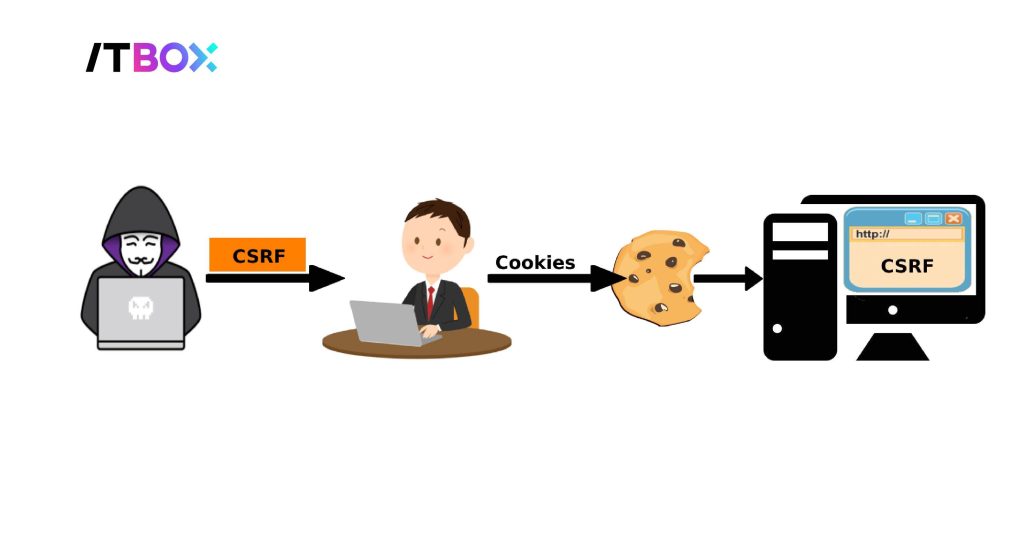

Dalam era digital saat ini, keamanan data menjadi salah satu prioritas utama bagi individu dan organisasi. Kebocoran data atau data breach dapat menyebabkan pelanggaran serius yang berakibat pada penyalahgunaan data pribadi dan informasi sensitif. Insiden ini sering kali terjadi akibat kelemahan dalam sistem keamanan, yang memungkinkan akses tidak sah oleh hacker atau pihak ketiga. Untuk […]

Kenali Penyebab Data Breach: Pengertian & Cara Menghindarinya Read More »